なぜIEC 81001-5-1:2021が必要か

IEC 62304との関係性

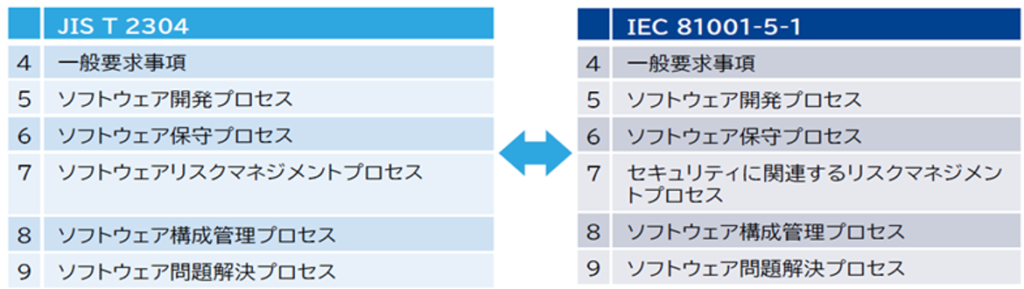

IEC 81001-5-1:2021は、IEC 62304「医療機器ソフトウェア-ソフトウェアライフサイクルプロセス」で規定されているプロセスを基盤として、サイバーセキュリティ対策に必要な追加のアクティビティを規定している。

このアプローチにより、既存のソフトウェアライフサイクルプロセスとの整合性を保ちながら、セキュリティ対策を効果的に実装することが可能となる。

適切なサイバーセキュリティ対策の実施には、セキュリティ関連の用語を既存のプロセスに適切にマッピングし、必要なセキュリティ関連のアクティビティを追加することが不可欠である。

特に重要な点として、製造業者はヘルスソフトウェアに関連するセキュリティリスクのマネジメントプロセスを、製品リスクマネジメントアプローチの一部として確立し、継続的に維持することが求められている(7.1.1項)。

規格の必要性

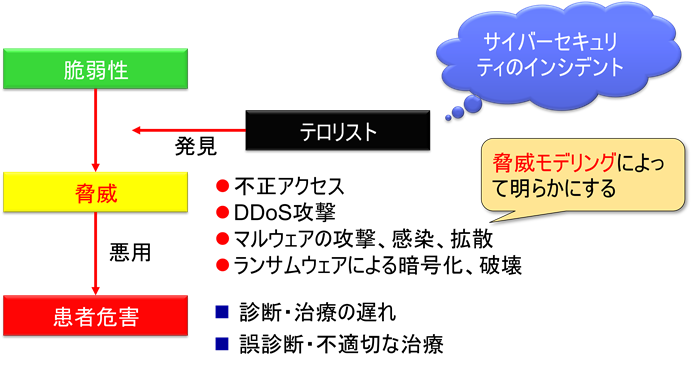

医療機器におけるサイバーセキュリティリスクマネジメントを実施するにあたり、ISO 14971「医療機器リスクマネジメント」のプロセスを基盤としながら、サイバーセキュリティ特有の概念や用語を適切に対応させる必要性が生じている。

つまり、IEC 81001-5-1:2021では、ISO 14971のプロセスに従い、サイバーセキュリティに則した用語で、サイバーセキュリティに関するリスクをマネジメントするのである。

- ハザード ⇒ セキュリティホール(脆弱性)

- 危険状態 ⇒ 脅威

- 危害 ⇒ サイバーテロ

これらの概念の対応関係を明確にすることで、従来のリスクマネジメントの枠組みの中でサイバーセキュリティリスクを適切に管理することが可能となる。

既存プロセスとの統合

医療機器製造業者においては、すでにソフトウェアライフサイクルプロセスやリスクマネジメントプロセスが実装されていることが前提となっている。この現状を考慮し、IEC 81001-5-1:2021では、新たにセキュリティライフサイクルプロセスを一から規定するのではなく、既存のプロセスの枠組みに対してサイバーセキュリティに関連する必要なアクティビティを追加する形式を採用している。これにより、製造業者は既存のプロセスを活用しながら、効率的にサイバーセキュリティ対策を実装することが可能となる。

脅威の具体例と分析

医療機器に対する主要な脅威として、以下のような事例が挙げられる。

まず、不正アクセスによる医療機器やシステムへの不当な侵入があり、これは患者データの漏洩や医療機器の誤動作を引き起こす可能性がある。

次に、DDoS攻撃による医療機器やシステムの機能停止があり、これは医療サービスの提供に重大な支障をきたす恐れがある。

さらに、マルウェアの攻撃、感染、拡散による医療ネットワーク全体への影響、そしてランサムウェアによるデータの暗号化や破壊といった脅威が存在する。

これらの脅威に対しては、脅威モデリングという体系的なアプローチを用いて分析を行う必要がある。

脅威モデリングでは、想定される攻撃者、攻撃手法、影響を受けうる資産、そして実現可能な対策を総合的に評価する。この分析により、効果的なセキュリティ対策の優先順位付けが可能となり、限られたリソースの中で最適な防御戦略を構築することができる。

セキュリティ対策の継続的改善

サイバーセキュリティの脅威は常に進化し続けているため、定期的な評価と更新が不可欠である。

脆弱性の新たな発見、攻撃手法の進化、そして医療技術の発展に応じて、セキュリティ対策を継続的に見直し、改善していく必要がある。

このため、IEC 81001-5-1:2021に基づくリスクマネジメントは、単なる一時的な対応ではなく、製品ライフサイクル全体を通じた継続的なプロセスとして実施されるべきである。